- share :

無料のSSLルート証明書を発行しているLet’s Encryptの仕様が変更になり、セキュリティ・ネットワーク業界で話題を呼んでいます。

「SSL化」が当たり前になったWeb業界で、ルート証明書の変更は企業にどのような影響を与えるのでしょうか。

今回はDX(デジタルトランスフォーメーション/以下:DX)における「守り」の重要性と絡めて、Let’s Encryptの動向と企業が行うべき対策について解説します。

守りのDXにつながる「SSL化」

インターネットの通信を暗号化するSSLは、今やDXに欠かせない技術の一つです。

SSL(Secure Sockets Layer)とは

SSL(Secure Sockets Layer)とは、インターネット上におけるWebブラウザとWebサーバ間でのデータの通信を暗号化し、送受信させる仕組みのこと。このような仕組みが施されたサイトを「SSL化されたサイト」と呼び、サイトURLの冒頭が「http:」ではなく「https:」から始まります。SSL化することでデータ通信が暗号化され、Webサイトにアクセスした際の情報漏洩や他者による悪質な操作を回避できます。

なぜSSLがDXに関係するのでしょうか。それはDX推進というアプローチでデジタル技術を用いてビジネスモデルを変革し、新しい価値を創出していくためには、売上拡大や新規顧客の獲得を目指すだけでなく、リスクを抑えたり機能性を高める施策やセキュリティにも目を向けなければならないからです。

たとえば、SSL化していないWebサイトにアクセスすると、悪意ある他者によってCookie情報が盗まれる、フィッシング詐欺に合うなどのリスクがあります。

DXを進めるためにWebサイトで集客の拡大をはかっても、こうしたリスクに対する「守り」行なわなければ、思うような成果を出すことは難しいでしょう。

また、自社のスタッフが特定のSSL証明書に対応していない端末を持った場合、インターネット通信の際に一部のWebサイトを閲覧できない可能性があります。

情報を守りながら安全な通信ができるSSLは、「守りのDX」の施策の1つと捉えることができるのです。

Let’s Encryptのルート証明書切り替え

数あるSSLの認証局の中でも、無料の証明書を提供し、高い信頼を集めているのが「Let’s Encrypt(レッツ・エンクリプト)」です。

Let’s Encryptは米国の公益法人であるISRGが運営しており、Google ChromeやFacebookなどのグローバル企業が出資している大手のSSL認証局です。

そのLet’s Encryptが2020年12月に、「ルート証明書の変更にともないAndroid7.1以前のバージョンでは閲覧が制限される」と発表しました。

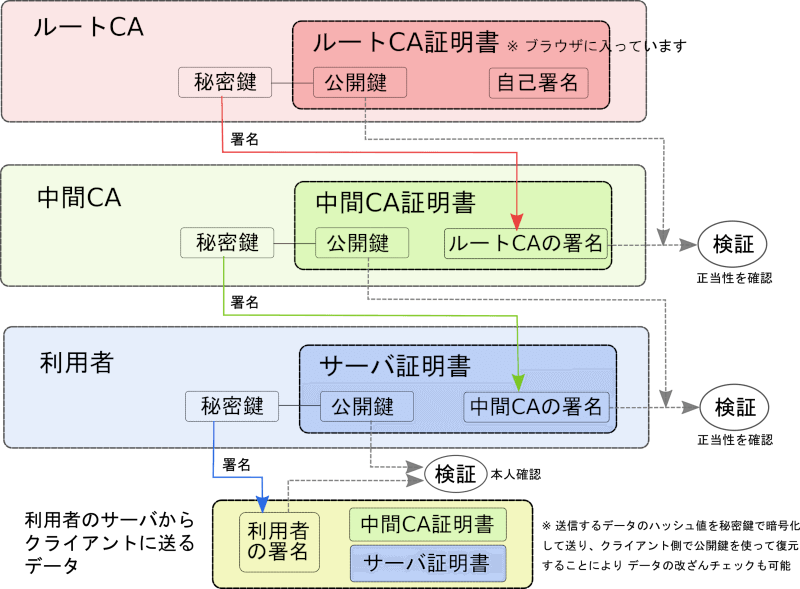

ルート証明書とは、認証局が自らの信頼性を証明する署名証明書のことであり、ルート証明書の階層下に中間証明書(クロスルート証明書)を1つから2つ挟むことでSSL認証が成り立っています。

Let’s Encryptのルート証明書が変更される理由は、運営元であるISRGがルート証明書を現行の「DST Root CA X3」から「ISRG Root X1」に切り替えようとしているからです。

この背景には、業界の中でも新参の認証局であるLet’s Encryptのルート証明書の利用率がもともと低かったことがあります。

これまでLet’s Encryptは「相互署名(クロスサイン)」という手法を使い、別の認証局であるIden Trustのルート認証を使っていました。

しかしその有効期限が2021年9月に切れるために、自社のルート証明書に切り替えようとしているのです。

ルート証明書が切り替わる際に、iPhoneやAndroidなどの端末はOSのアップデートを行うことで新しいルート証明に対応できる仕組みになっています。

そのため、利用者は端末がアップデートされて新しいルート証明書に対応すれば、特に何か作業をする必要はありません。

ただし、アップデートされていないOSが入っている端末では、Let’s EncryptのSSLを適用したWebサイトを閲覧できなくなってしまうのです。

Let’s Encryptの証明書変更にともない企業がやるべきこと

Let’s Encryptのルート証明書変更にともない、企業においてはスタッフなどに配布している「バージョンが古いAndroid端末」への対応が必要です。

まず前提として、Android 7.1以前の端末などではISRG Root X1が信頼ストアに登録されていないため、2021年9月30日以降はLet’s Encryptの証明書を利用したWebサイトの閲覧ができなくなりました。そのため、企業には端末やシステムの早急なアップデート対応が求められています。

しかし、Let’s Encryptは、IdenTrustの「DST Root CA X3」にクロス署名することで古い端末にも対応していましたが、このクロス署名の有効期限が2021年9月30日で終了しました。そのため、以降はISRG Root X1を信頼していない古い端末では、Let’s Encryptの証明書を利用したWebサイトが閲覧できなくなります。今後は端末やOS、ミドルウェアのアップデートが必要となるでしょう。

なお、機種変更やOSアップデートが難しい場合でも、Firefoxブラウザは独自の証明書ストアを使用しているため、古い端末でもLet’s Encryptの証明書を利用したサイトを閲覧できる場合があります。ただし、全ての端末やアプリで対応できるわけではないため、社員への周知や事前の検証が重要です。

いずれにしても、守りのDXを進めるためにはセキュリティ対策をおろそかにせず、利用者が安心して利用できるサービス提供することが、事業拡大の鍵となるのです。

DXを推進する企業においては、会社保有の端末だけでなく社員個々人のスマートフォンを含めた対策を行い、予想されるトラブルに即時対応できる状態にしておくことが大切です。

ビジネスにおいて「ピンチはチャンス」という言葉がありますが、「対応しなければいけない状態」になってから策を講じるのは不十分で、ピンチになる前に先手を打つことがチャンスにつながります。

早期に「守りのDX」に着手することは、「攻めのDX」である売上を拡大するきっかけにもなるでしょう。

昨今の企業活動では、ビジネスにスマートフォンを利用することが定着しており、今後データを活用して新しいビジネスモデルの確立やマーケティングに役立てるためにも、Let’s Encryptの対応策について考えることをおすすめします。

まとめ

Let’s Encryptのルート証明書の変更をテーマにして、DXにおける「守り」の必要性を解決しました。

今回ご紹介したルート証明書の変更はほんの一例であり、今後企業がDXを進めるためには、このような時代の流れへの素早い対応が必要です。

「千里の道も一歩から」といわれるように、DXの成功はすぐに成されるものではありません。

まずは今できることとして、自社の端末がLet’s Encryptに対応しているかバージョンを調べていただき、対応策を検討してはいかがでしょうか。

執筆者

DXportal®運営チーム

DXportal®編集部

DXportal®の企画・運営を担当。デジタルトランスフォーメーション(DX)について企業経営者・DX推進担当の方々が読みたくなるような記事を日々更新中です。掲載希望の方は遠慮なくお問い合わせください。掲載希望・その他お問い合わせも随時受付中。